Quand on travaille sérieusement avec WordPress, on met tout en œuvre pour protéger ses sites.

Comme beaucoup d’entre vous, j’ai testé et utilisé les grandes solutions de sécurité du marché :

On n’en est plus aux malwares en base64 ou aux fichiers volontairement brouillés qui se repéraient assez facilement.

Aujourd’hui, les intrusions savent se fondre dans la normalité :

Et faire confiance à une seule solution, aussi bonne soit-elle, c’est prendre un risque inutile.

Au final, ce qu’il reste de vraiment fiable, c’est l’audit manuel, celui où l’on va soi-même chercher les incohérences.

C’est précisément pour ça que j’ai créé WP Audit Suite et que je l’ai mis à disposition sur GitHub.

Il ne s’agit pas d’un plugin magique de plus, mais d’une boîte à outils modulaire, en lecture seule, que vous pouvez lancer sur vos propres sites pour vérifier ce que les autres solutions laissent passer.

Simple, transparent, et pensé pour compléter vos protections existantes.

WP Audit Suite n’est pas un antivirus

Il ne bloque pas les attaques, ne supprime pas les malwares, ne corrige pas les failles.

C’est un outil d’audit complémentaire.

Un kit pensé pour mettre en évidence ce que les antivirus ou les plugins de sécurité classiques peuvent manquer, et surtout pour donner aux professionnels WordPress la possibilité de vérifier eux-mêmes, en toute transparence, ce qui se passe dans leur installation.

Lecture seule : aucun fichier, aucune table, aucune configuration n’est modifié(e).

Complémentaire : il ne remplace pas Wordfence, iThemes Security, Security Ninja ou d’autres solutions.

Clarté : là où certains outils font de la “boîte noire”, WP Audit Suite montre noir sur blanc ce qu’il a trouvé.

L’objectif n’est donc pas d’empêcher une intrusion en direct, mais de déceler les traces d’activités suspectes ou de failles potentielles qu’il faudra ensuite corriger manuellement ou avec vos outils habituels.

Dans la suite de cet article, je vais vous présenter chaque fichier composant la suite : un module, une mission, un rapport clair.

Présentation des fichiers de WP Audit Suite

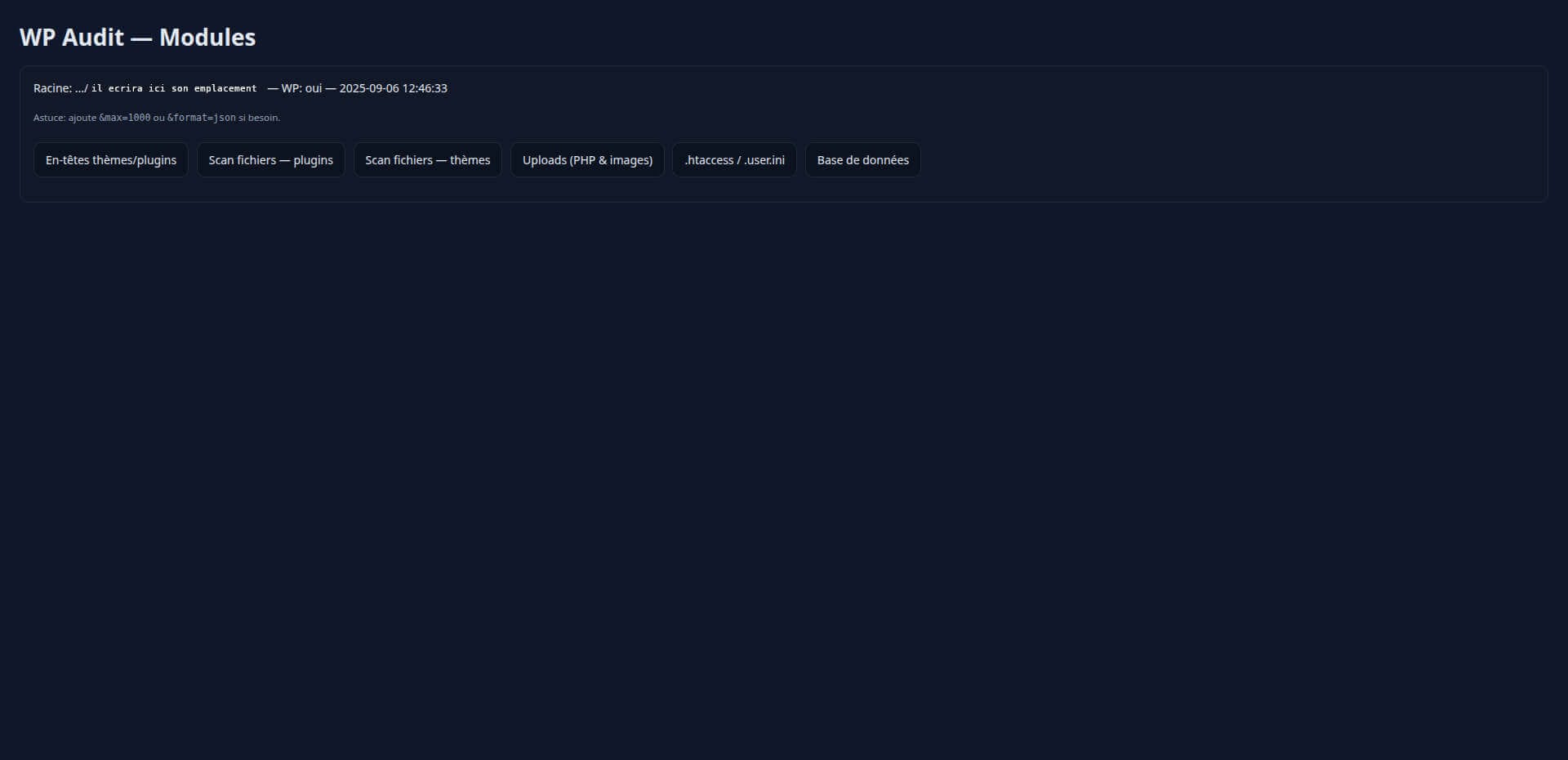

audit_index.phple tableau de bord

Il affiche une interface simple qui liste tous les modules disponibles et permet de les lancer directement depuis un navigateur.

Chaque module s’exécute séparément, mais audit_index.php centralise tout pour éviter d’avoir à taper les URL une par une.

Mission : centraliser les audits.

Rapport clair : une page unique qui liste tous les modules et permet de les lancer sans mémoriser leurs URL.

Il est conçu pour vous faire gagner du temps et rendre vos vérifications de sécurité plus efficaces.

👉 Ne laissez jamais ces fichiers sur votre hébergement en permanence.

Une fois votre audit terminé :

téléchargez les rapports dont vous avez besoin,

supprimez immédiatement le dossier ou les scripts de votre serveur.

Cela évite qu’un tiers ne découvre l’outil et ne l’utilise contre vous.

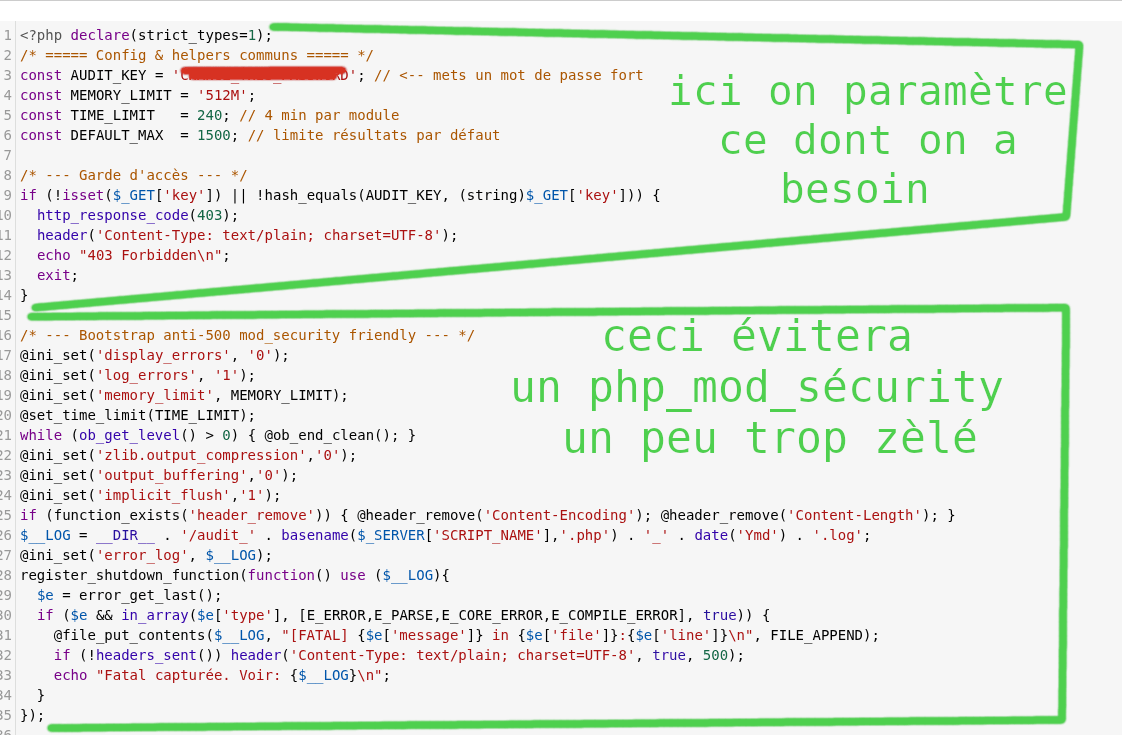

audit_config.php la configuration commune

le mot de passe d’accès (AUDIT_KEY),

la limite de résultats (DEFAULT_MAX),

la détection automatique de la racine du site,

et toutes les petites fonctions utilitaires partagées (affichage formaté, raccourcis de chemin, conversion des tailles de fichiers, etc.).

Il existe aussi une version audit_config.sample.php pour la distribution publique.

Chaque utilisateur doit la copier en audit_config.php et définir son propre mot de passe. Dans WP Audit Suite c’est un fichier important. il demande un minimum de connaissance pour être bien utiliser.

Mission : fournir la configuration commune.

Rapport clair : contient la clé d’accès (AUDIT_KEY), les limites de résultats et les fonctions utilitaires partagées.

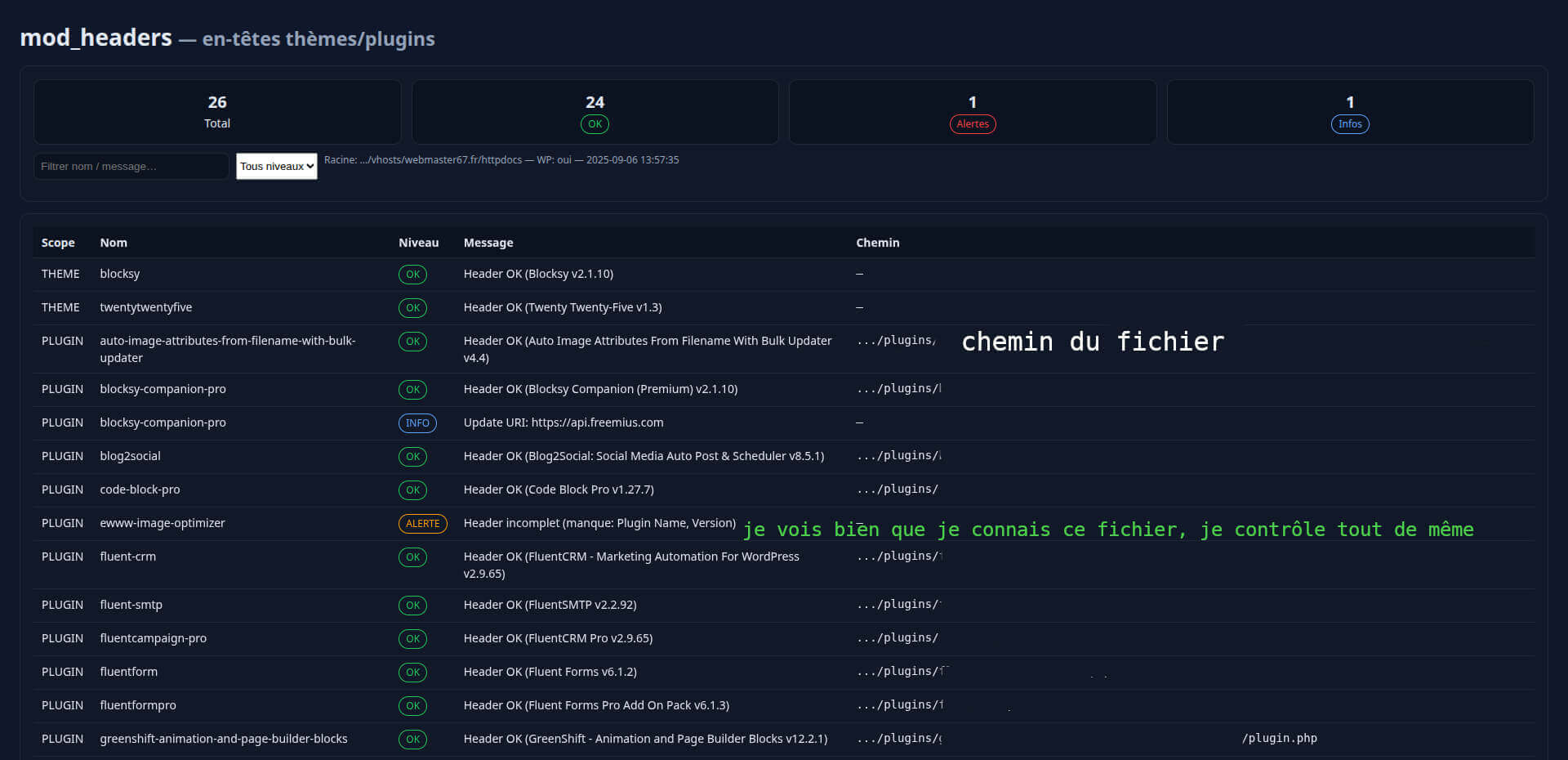

mod_headers.phpaudit des en-têtes thèmes/plugins

le fichier style.css des thèmes,

le fichier principal des plugins.

Il vérifie :

la présence des champs obligatoires (Theme Name, Plugin Name, Version, etc.),

si du code est placé avant l’en-tête (souvent un signe de modification suspecte),

l’existence d’un champ Update URI qui montre si un plugin dépend d’un service externe.

Mission : vérifier l’intégrité des en-têtes de thèmes et plugins.

Rapport clair : détecte les headers manquants, le code avant en-tête et les dépendances externes (

Update URI).

Si cet en-tête disparaît du fichier.ph, ce n’est pas une menace de sécurité directe en soi, mais c’est un énorme drapeau rouge 🚩. Cela suggère que le fichier a été altéré. Un développeur légitime ou une mise à jour de thème ne supprimerait pas cette information vitale.

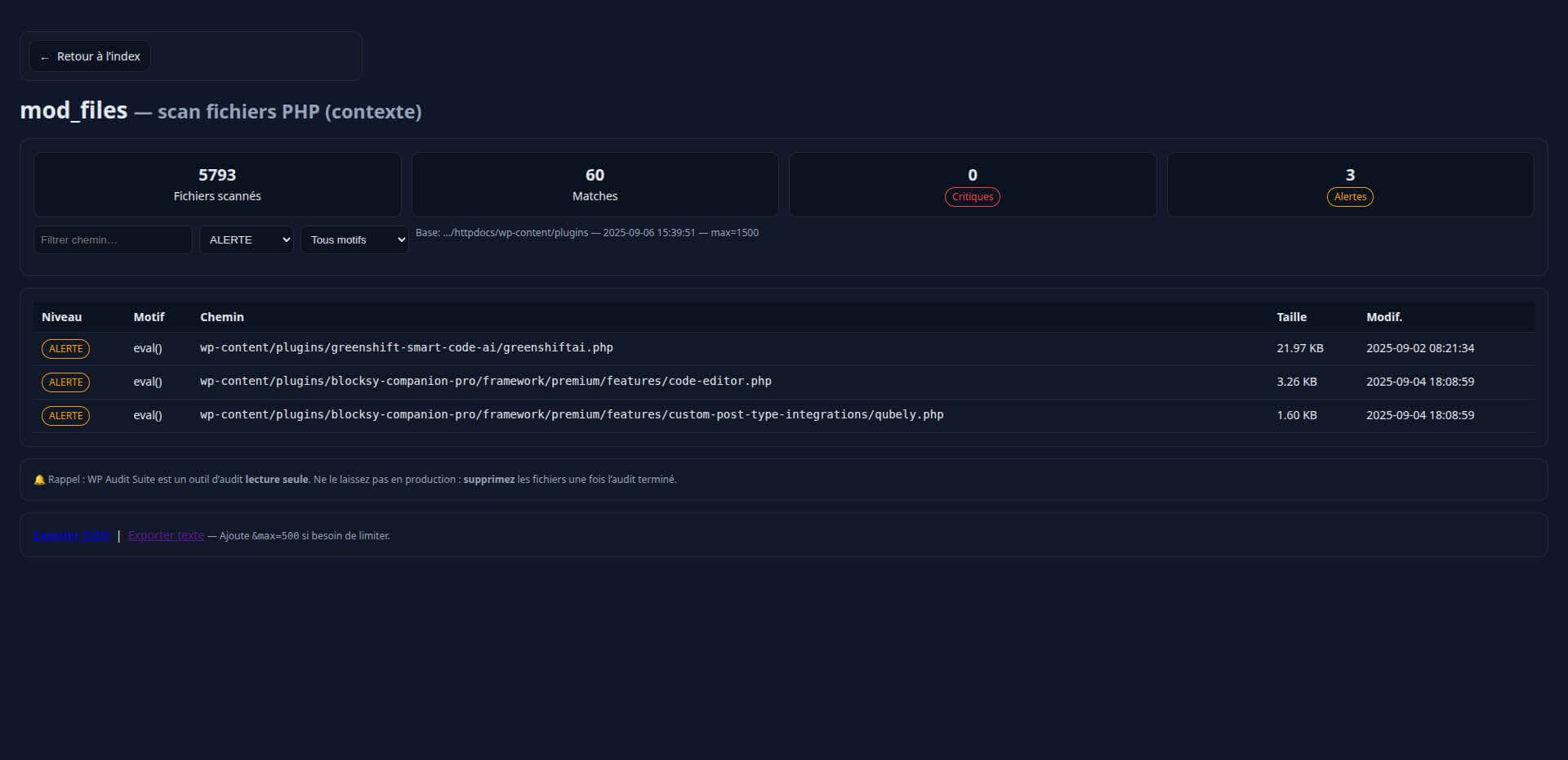

mod_files.php recherche de patterns dangereux

eval(), assert(), system(), exec(), shell_exec(), proc_open(),

base64_decode() appliqué à de longues chaînes,

variables variables ($$), surtout si couplées à des entrées utilisateur.

Chaque détection est classée selon un niveau :

✅ OK → rien à signaler

ℹ️ INFO → à noter mais pas bloquant

⚠️ ALERTE → nécessite vérification

❌ CRITIQUE → doit être inspecté immédiatement

Mission : repérer les patterns de code suspects.

Rapport clair : liste les fichiers contenant

eval, assert, system, exec, base64_decode… avec un niveau d’alerte (INFO, ALERTE, CRITIQUE).

mod_uploads.phpcontrôle du répertoire /uploads/

Ce module vérifie :

la présence de fichiers PHP (souvent malveillants),

l’existence de fichiers index.php vides (anti-énumération, “Silence is golden”),

les fichiers trop volumineux ou aux extensions inhabituelles.

Mission : contrôler le contenu du dossier

uploads/.Rapport clair : signale les fichiers PHP présents, les index de sécurité et les fichiers aux extensions inhabituelles.

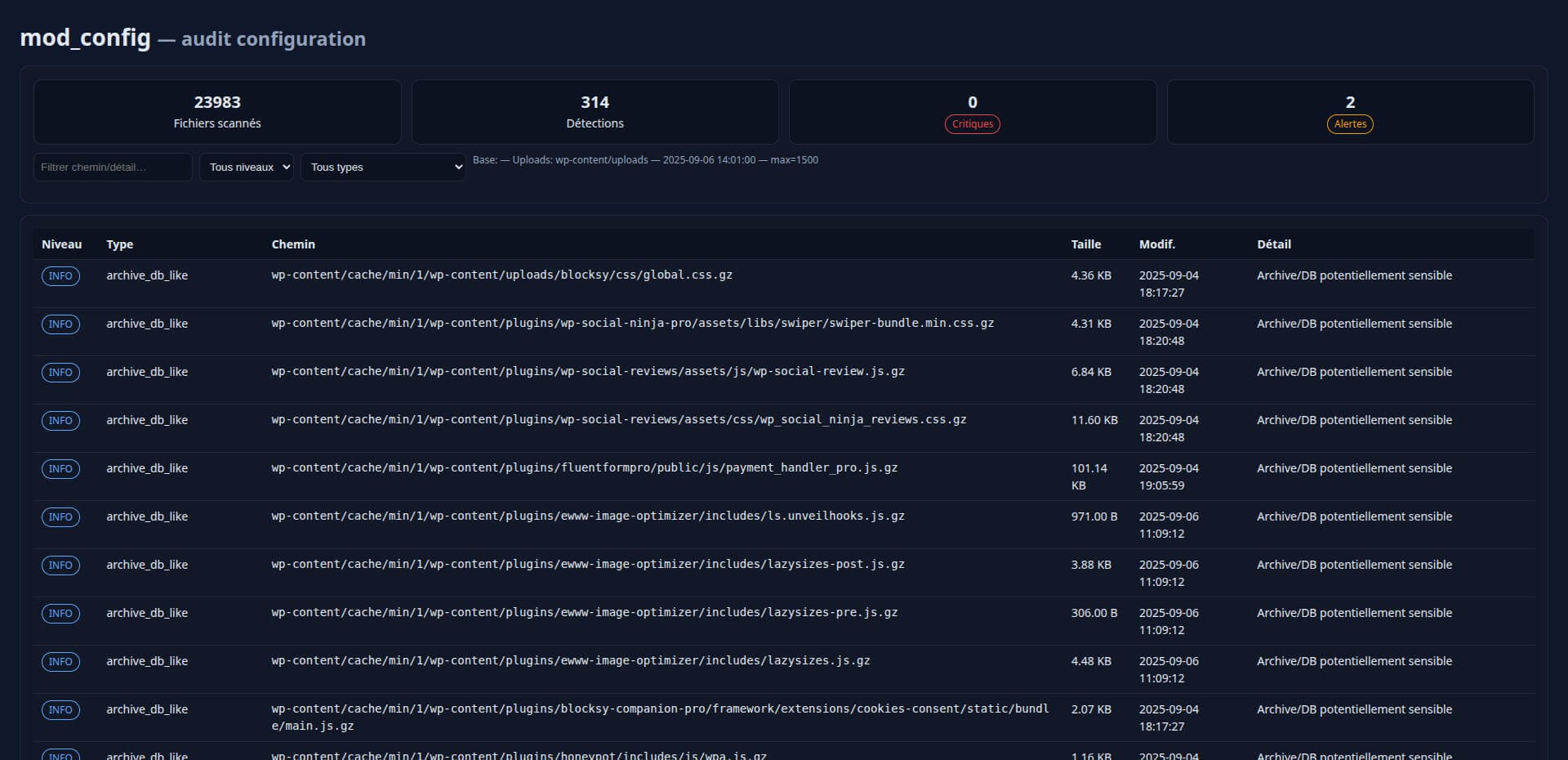

mod_config.phpaudit de configuration et .htaccess

les directives Options Indexes (permettent de lister le contenu d’un dossier),

la présence (ou non) de règles empêchant l’exécution de PHP dans uploads/,

les incohérences qui affaiblissent la sécurité.

Mission : auditer les fichiers

.htaccess et la configuration sensible.Rapport clair : alerte si

Options Indexes est actif ou si la protection PHP dans uploads est absente/incomplète.

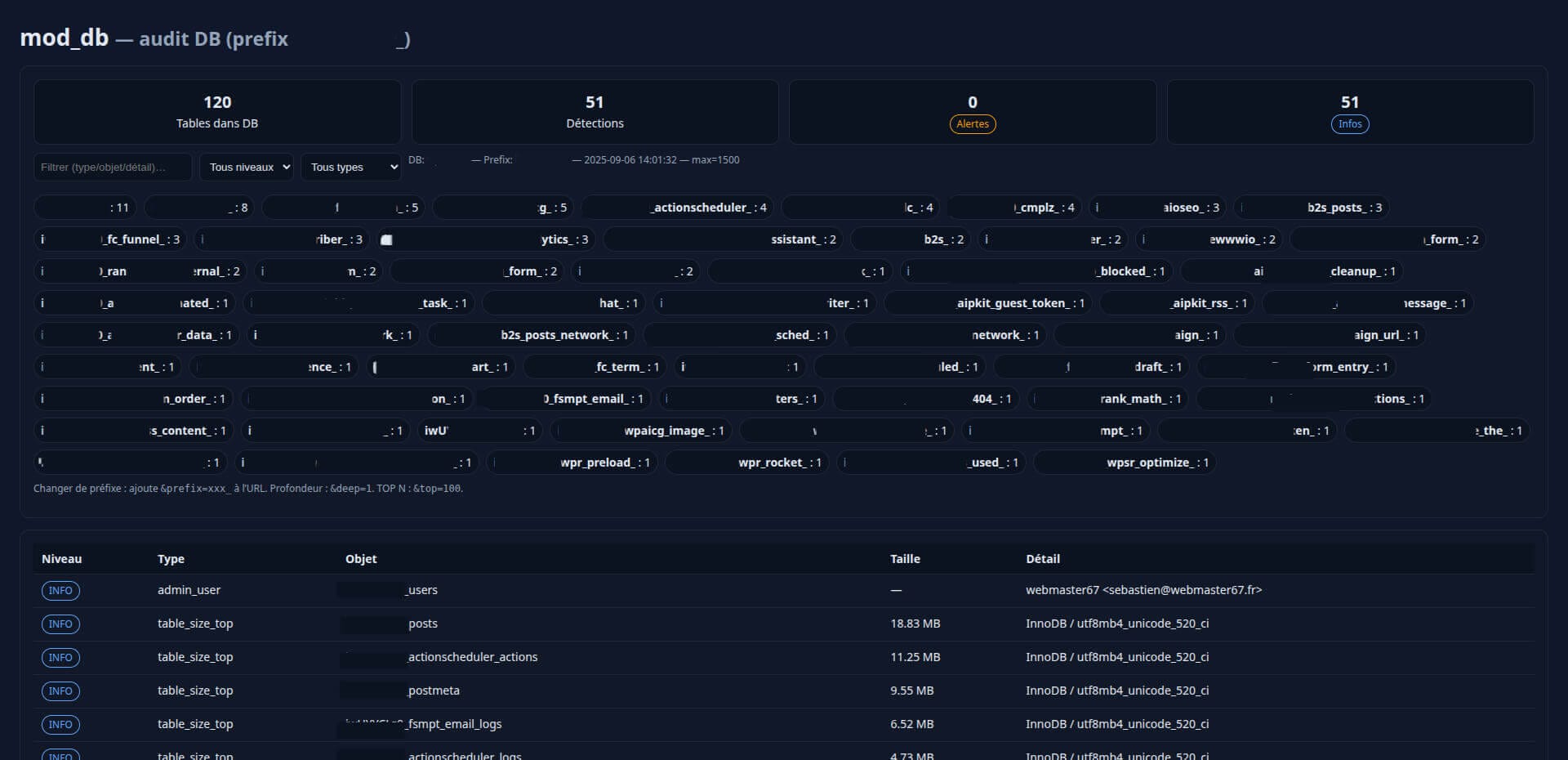

mod_db.php analyse de la base de données

liste des utilisateurs administrateurs,

tables les plus volumineuses (ex. wp_posts, wp_postmeta, wp_actionscheduler_actions…),

poids de la table wp_options et des options autoload,

encodage et moteur des tables.

Il propose aussi des pistes d’optimisation (purge de logs, réduction des tables d’options, etc.), mais ne modifie jamais la BDD.

Mission : analyser la base de données WordPress.

Rapport clair : affiche les utilisateurs admin, les tables les plus volumineuses, les options autoload et l’encodage des tables.

Un Outil Indispensable

pour la Sécurité et l’Audit de vos Sites WordPress

En vous fournissant un diagnostic précis et en lecture seule, WP Audit Suite vous redonne le contrôle de vos sites. C’est l’assurance d’avoir une vision claire de leur santé et des faiblesses qui pourraient les exposer.

La sécurité n’est pas un luxe, c’est une nécessité. C’est pourquoi j’ai choisi de rendre cet outil disponible en open-source sur GitHub.

Rejoignez la communauté, contribuez au projet ou utilisez simplement la suite pour renforcer la sécurité de vos propres installations. Votre vigilance est votre meilleure défense.

WP Audit Suite est-il un antivirus pour WordPress ?

Non. Ce n’est pas un antivirus. C’est un outil d’audit manuel et complémentaire qui vous aide à repérer plus rapidement des anomalies ou des configurations suspectes. Il ne bloque rien automatiquement.

Je pense que mon site est lent et instable. Est-il possible qu’un plugin ait laissé des tables inutiles ou que des données d’options surchargent la base de données ?

Cette question souligne l’importance du module mod_db.php, qui non seulement audite la sécurité de la base de données, mais détecte aussi les problèmes de performance liés aux tables volumineuses et aux options autoload.

Mon thème semble normal, mais je soupçonne que des fichiers aient été modifiés. Y a-t-il un moyen de vérifier l’intégrité de mes fichiers de configuration et des en-têtes de mon thème ou de mes plugins, sans avoir à tout vérifier manuellement ?

Cette question met en avant les modules mod_headers.php et mod_config.php, qui sont spécialisés dans la vérification des en-têtes et des fichiers de configuration critiques (.htaccess, .user.ini), des zones souvent négligées par les scanners de base.

En quoi WP Audit Suite complète-t-il Wordfence, iThemes Security ou d’autres plugins de sécurité ?

Les plugins de sécurité surveillent en temps réel et bloquent les attaques connues. WP Audit Suite, lui, met en lumière des anomalies souvent invisibles : fichiers suspects dans uploads, faux préfixes de tables SQL, autoload gonflés, headers incohérents, etc. C’est un audit manuel qui va au-delà des règles classiques.