La dernière génération de piratage d’un E-commerce

C’est sans aucun doute l’une des campagnes de piratage les plus innovantes du moment, les gangs de cybercriminels cachent désormais des implants de code malveillant dans les métadonnées des fichiers images pour voler secrètement les informations de carte de paiement entrées par les visiteurs sur les sites Web piratés.

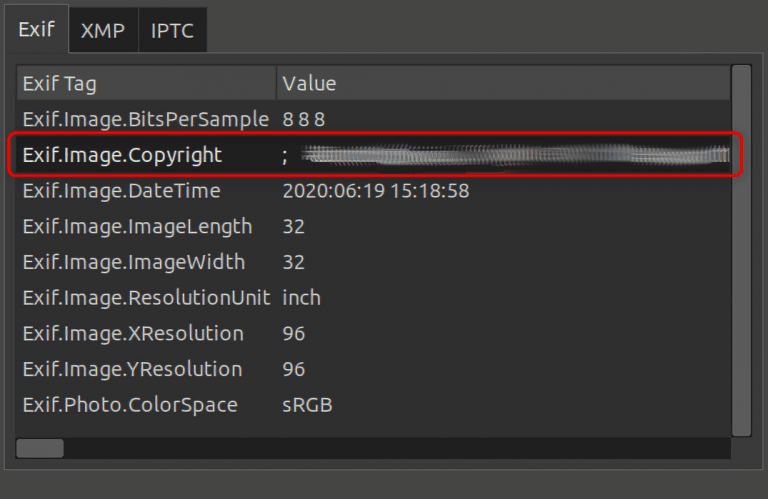

Merci à Malwarebytes Pour ces infos. J’ai testé du code de skimmer caché dans les métadonnées d’un fichier image (utilisation de la forme de stéganographie) et chargé subrepticement par des E-commerce en ligne compromis.

Dans le piratage d’un E-commerce Une tactique évolutive de l’opération, largement connue sous le nom de Skimmer Web ou d’attaque « Magecart » (groupe de pirate spécialisé dans les E-commerce, woocommerce ou prestashop), survient alors que les pirates trouvent différentes façons d’injecter des scripts JavaScript, y compris des compartiments de stockage de données cloud AWS (Amazon Web Services) S3 mal configurés et exploitent la politique de sécurité du contenu pour transmettre des données à un compte Google Analytics. C’est encore une raison de plus de faire confiance à 1&1 ionos.

Le piratage d’un E-commerce est devenu si lucratif, que les dégâts se comptent en centaines de millions d’euros par an.

L’utilisation de Google image peut amené votre site web à devenir, la proie d’un pirate. utilisé des images des banque d’image tel que pixabay, pexel etc..

Les achats en ligne de mire

Le piratage d’un e-commerce mise sur la tendance croissante des achats en ligne, Le piratage de E-commerce fonctionnent généralement en insérant du code malveillant dans un site compromis, sans que son fonctionnement en soit troublé et qui recueille subrepticement et envoie des données saisies par l’utilisateur au serveur du pirate, leurs donnant ainsi accès aux informations de paiement des acheteurs.

Au cours de cette campagne d’une semaine, la firme de cybersécurité Malwarebytes a découvert que le skimmer n’était pas seulement découvert sur une boutique en ligne exécutant le plugin WooCommerce WordPress, mais qu’il pouvait être contenu dans les métadonnées EXIF (abréviation de « Exchangeable Image File Format ») pour un domaine suspect et son image de favicon.

En clair n’importe quel image récupéré sans en connaître la provenance exacte peut représenté un danger.

Le e-commerçant 100% responsable

Ce qui va faire très mal aux E-commerçants les plus négligeants, c’est que c’est eux les premiers responsables. Non en aucun cas l’hébergeur ne sera inquiété mais le titulaire du E-commerce pourra être poursuivis pour négligence.Si celui – ci à délégué la maintenance de son site web à un professionnel, c’est ce dernier qui en subira les conséquences.

Le RGPD la définit ainsi : « une violation de la sécurité entraînant, de manière accidentelle ou illicite, la destruction, la perte, l’altération, la divulgation non autorisée de données à caractère personnel […] ou l’accès non autorisé à de telles données ». Webmaster67 joue la carte de la prévention en travaillant avec 1&1ionos et s’assurant régulièrement de la mise à jour des sites web dont il à la charge.