Comment sécuriser son site worpress ?

Bonjour à tous,

Nous allons aborder un sujet que j’affectionne particulièrement. La cybersécurité avec comment sécuriser son site wordpress. Comme dans tous mes articles, je vais vous donner le résultat de mes années d’expérience sur le terrain.

Je suis issu du monde du « hacking » et pas forcément du bon côté. Je vais vous donner la stratégie opérée dans beaucoup de groupes malveillants. un site WordPress piraté peu être la pire chose qui peut vous arrivé.

Je ne veux pas vous faire peur, mais les pirates informatiques ne connaissent pas les 35 heures, ni les weekends et encore moins les jours fériés.

Les 3 aspects de la cybersécurité

Dernière la sécurité d’un site wordpress, il y a trois aspects à prendre en compte.

- Matériel : Choisir un hébergeur de qualité plutôt qu’un hébergeur de bas prix est déjà une base. (sachez que l’on peut trouver des hébergeurs de qualité dès 1 € par mois pour l’installation d’un site vitrine sous wordpress cela peut parfois suffire).

- Logiciel : Je ne le répéterais jamais assez, que vous fassiez appel à un prestataire ou que vous installiez wordpress vous-même, assurez-vous de toujours pouvoir faire vos mises à jour. Combien de fois j’entends des personnes me dire, « on m’a dit surtout ne jamais faire de mises à jour ». Monumentale erreur, sans corrections votre site wordpress est à la merci de tout bon méchant qui se respecte.

- Humain : J’ai déjà dit mille fois que 80 % des problèmes d’un site wordpress se trouvent entre la chaise et le clavier. Combien ont déjà ouvert une pièce jointe sans même avoir regardé l’expéditeur ? Combien ont déjà reçu un mail qui semblait provenir d’une entreprise qu’elles connaissent ? Et parmi tous les développeurs experts, combien ont déjà passé des heures à la recherche d’un point-virgule ou bien d’une barre oblique mal placée.

Les failles, les extensions et les mises à jour

Quand j’écris mises à jour, cela n’est pas pour plaisanter. Je tombe régulièrement sur des sites qui sont obsolètes dont la version de wordpress date de plusieurs années. Des serveurs web diffusant encore avec PHP 5.6. Des versions d’apache dont les failles (répertorié selon la gravité sur le site CVE Details) sont toujours les plus rechercher. Imaginez votre page d’accueil remplacer par un film pour adulte. Quel serait d’après vous l’état de votre réputation.

Les failles : La grande majorité des failles affairant à wordpress proviennent des extensions. Heureusement les failles sont rapidement corrigées, grâce à une communauté hyper réactive et bienveillante.

Les extensions : Dans les plus gros scandales du web, les fuites de données sont souvent cité en exemples lorsque l’on vous parle d’extensions non mises à jour. Vous l’ignoriez peut-être, mais il vous arrive de consulter un site wordpress presque quotidiennement. TechCrunch, The New Yorker, BBC, Bloomberg, MTV News, SONYmusic.com PlayStation, etc.

Ce sont des sites web qui ont des millions de visiteurs chaque mois. Je vous conseille de conserver la liste des extensions installées et de vous abonner à la newsletter de ithemes sécurity, vous pourrez ainsi obtenir de manière hebdomadaire la liste des failles répertoriées, et si la faille a été corriger ou non.

Mais comment font ils cela ?

Difficile de se protéger d’un ennemi dont on ne connaît pas les secrets.

Cette partie est là à titre d’information !!! N’utilisez pas cela sans avertissement…

L’arme principale du Hacker est le serveur. Aucun Hacker digne de ce nom n’utilise son ordinateur directement vers votre site web, il laisserait trop facilement accès à son IP. Deux cas de figure se posent souvent.

- Premier cas, c’est un serveur mal sécurisé dont ils ont obtenu les accès frauduleusement.

À ce moment-là, ils exploitent des fichiers parfois même un site web entier qui ressemble trait pour trait à un site officiel en parallèle d’un site web existant qui ignore complètement l’existence de fichiers externes.

- Second cas, ils peuvent louer de manière anonyme un serveur dans un paradis. Indonésie ou Hong Kong sont les plus connus, mais tous les pays dont la situation politique est instable peuvent devenir un paradis, pour ces personnes malveillantes.

Le but étant de créer une « Farm », cette ferme servira soit à calculer les probabilités d’un mot de passe, soit à directement saturer la cible avec une attaque DDOS.

Vous vous demander maintenant si votre serveur ne sert pas à des choses malveillantes à votre insu. Contrôlez la présence des fichiers nommés « access.log » leurs absences ou le fait qu’il n’y a qu’un faible historique pourrait bien signifier que votre serveur est un botnet. Sachez qu’ils iront jusqu’à miner de la cryptomonnaie si votre hébergeur laisse faire et ne surveille rien.

Le serveur présentera une consommation de ressources processeur très importante. Le minage de « Monero », prisée des organisations cybercriminelles du fait de sa capacité à opacifier les transactions et donc à blanchir des fonds.

Dans l’hypothèse d’une attaque web, j’effectue régulièrement un passage en revue des dépendances logicielles utilisées afin de lister les vulnérabilités, grâce à l’outil OWASP Dependency Check.

La distribution de tests de pénétration, Kali Linux est une distribution open source basée sur Debian.

Elle est orientée vers des tâches de sécurité, telles que les tests d’intrusion, la recherche de nouvelles sécurités et l’ingénierie inversée. Je l’ai connu au début alors qu’elle s’appelait BackTrack, qui sert de boite à outils pour beaucoup de groupe malveillant.

Le premier pas vers plus de sécurité : Je vais donc vous expliquer comment sécuriser votre site wordpress. Nous allons donc protéger le matériel qui supporte notre CMS wordpress en supprimant d’accès toutes les adresses IP des pays qui ne nous concerne pas.

Pour cela je me réfère à la société « IP2LOCATION« . Ce sont de vrais pros, leur base de données est monumentale, et d’une précision redoutable. Vous y trouverez la liste des adresses IP à bannir.

Si vous êtes comme moi que votre serveur (Debian) héberge plusieurs sites web et applications en cours de développement, votre solution sera d’utiliser « iptables » et un script pour lancer un téléchargement réguliers des nouvelles adresses à bloquer.

Pour les personnes qui ne gèrent pas leur propre machine (hébergement mutualisé ou cloud) une extension wordpress I2PLOCATION existe pour protéger son site. Le point faible devient alors les autres sites hébergés sur la même machine.

Que peut-on savoir réellement avec une adresse IP ? Nous pouvons identifier :

- le pays, la région, la ville,

- la latitude et la longitude, d’une machine ou d’un distributeur de connexion d’un FAI

- le code postal, le fuseau horaire,

- la vitesse de connexion,

- le FAI,

- le nom de domaine (si c’est via un serveur botnets que l’on vous attaque),

- le code de pays IDD, l’indicatif régional,

- les données de la station météo,

- les codes de réseau mobile (MNC),

- les codes de pays mobiles (MCC),

- opérateur mobile, élévation,

- type d’utilisation,

- type d’adresse,

- catégorie publicitaire,

- VPN et proxys résidentiels.

Si j’utilise un VPN pourquoi les pirates ne le feraient-ils pas ? Pour la simple et bonne raison qu’ils seront bloquer au même titre qu’un serveur provenant de l’étranger. Il est possible avec les IP de bloquer tous les critères indiqués plus haut, plus un certain nombre de machines utilisant parfois des réseaux parallèles (TOR, DCH, PUB, SES ainsi que les web proxy).

Les robots de référencement quant à eux ont des IP parfaitement connu. Je vous conseillerais de les placer en liste blanche.

Et mon hébergeur dans tout ça, ne peut-il pas m’aider à sécuriser wordpress : La loi Française est très clair, pour que la responsabilité de l’hébergeur soit engagé, il faut que quelqu’un se plaigne de vos agissements ou de vos publications directement auprès de ces services. L’hébergeur n’est pas assujetti à une obligation de contrôle du contenu. En Clair votre hébergeur vous loue du matos et fait qu’il fonctionne, c’est tout.

Sécuriser wordpress avec ou sans extensions

Le fichier .HTACCESS : Véritable point névralgique il vous demandera de toucher une partie qui pourrait bien anéantir totalement votre site web. Sauvegardez-le avant la moindre modification.

Faille d’injection de code : Très connu, car tous les formulaires d’inscriptions et formulaire de contact seront tester. L’utilisation de thèmes accompagner de bundles (packs de logiciel sans licence de mise à jour) est votre pire ennemi.

Exemple d’injection de code : vous choisissez un thème gratuit ou pas, avec celui-ci est fourni un page builder ou un plugin formulaire de contact, qui lui n’est pas mis à jour, car sa licence n’est pas payer. Résultat, vous voilà avec une belle faille de sécurité.

La célèbre installation de 5 minutes est la meilleure chose qui puisse arriver à WordPress, mais comme tous les assistants d’installation, elle nous rend paresseux et laisse les choses par défaut. Cela signifie que le préfixe par défaut de vos tableaux WordPress est « wp_ », résultant en des noms de table que tout le monde peut deviner :

- wp-users

- wp-options

- wp-posts

Maintenant, considérons une attaque connue sous le nom de Injection SQL, où les requêtes de base de données malveillantes sont insérées et exécutées dans WordPress.

Bien que WordPress dispose de mécanismes intégrés pour gérer ces types d’attaques, personne ne peut garantir que cela ne se produira pas.

Comment savez-vous qu’un site Web fonctionne sur WordPress ?

L’un des signes révélateurs est que vous voyez la page de connexion WordPress lorsque vous ajoutez «/wp-login.php» à l’adresse du site Web.

La solution consiste à modifier l’URL de connexion par défaut et à ne la donner qu’aux personnes de confiance.

(Attention n’est pas applicable à woocommerce).

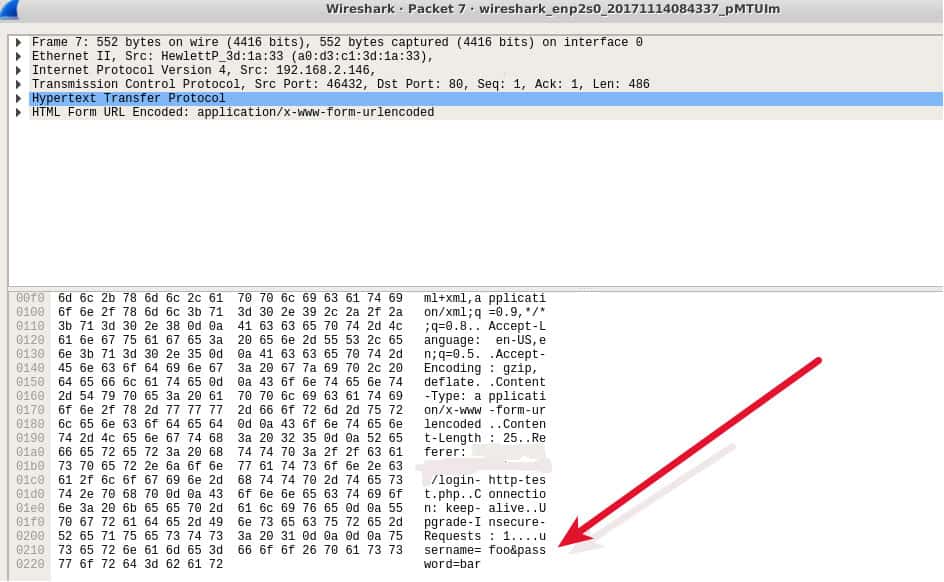

Le certificat SSL avec lequel on vous harcèle est plus important que vous ne le pensez. Au contraire, obtenir un certificat SSL installé et forcer toutes les URL à fonctionner sur «https» suffit à lui seul à faire passer votre connexion au site web d’un livre ouvert à un coffre-fort.

Sans le SSL une personne peut intercepter le trafic (rien n’est plus simple que de monitoré un site web en HTTP), vos mots de passe et numéros de carte de crédit apparaissent en clair.

En d’autres termes, ne négligez pas ces quelques euros.

WordPress sécuriser son contenu

La politique de sécurité du contenu, c’est une chose qui existe depuis bien longtemps, que j’utilisais sans même le savoir depuis PHP 5. Dans ce contenu, nous examinerons la politique de sécurité du contenu qui peut bloquer les attaques XSS et fournir plus de couche de sécurité.

CSP est une technique par laquelle l’administrateur du site Web fournit des listes de sources fiables au navigateur à partir desquelles du contenu comme JavaScript, CSS, HTML etc, peuvent être chargés dans une page.

Pour un site WordPress, vous pouvez l’utiliser en ajoutant des règles CSP au fichier .htaccess.

Pour fonctionner, votre serveur Web doit avoir le module d’en-têtes actif.

Cela permettra de charger n’importe quoi à partir du site Web ainsi que des images de portrait de Gravatar (sur http et https). Tout le reste sera bloqué par votre navigateur.

Vous pouvez voir les violations de ces règles dans la console des outils de développement de votre navigateur.

Si vous utilisez CSP sur votre site, cela cassera le backend WordPress. Pour y remédier, ajoutez un wp-admin/.htaccess fichier avec les règles suivantes :

Comme alternative, vous pouvez désactiver le CSP dans wp-admin/.htaccess :

Je sais qu’il existe un tas de plugin pour votre CSP, mais aucun n’a concis mon cœur à ce jour, je préfère en rester à la méthode manuelle.

S’attaquer au facteur humain

Quand les pirates n’arrive pas à toucher le site web, ils vont s’attaquer aux utilisateurs. Ils vont rechercher sur internet toutes les informations qui pourraient les mener à vous. Voici dans l’ordre les regroupements faits par les équipes de pirates :

- En premier lieu les sites web pour adultes (souvent délaissé ou géré par des personnes pas forcément recommandables). Ils sont souvent créés pour servir d’appât.

- Les réseaux sociaux (tous les réseaux sociaux sont concernés)

- Les forums (ils ont l’avantage d’être mise en place par des passionnés, pas par des professionnels du web).

En regroupant par pseudonyme, par adresses E-mails, par ages, par sexes, ils lancent alors des campagnes de mails avec une forte ressemblance à des organismes officiels.(banques, organisme de formations, pôle emploi, impôts, etc).

sécuriser wordpress contre le pire

Pour clôturer cet article, j’aimerais vous parler de la pire chose qui puisse vous arriver.

Vous avez suffisamment appris votre leçon pour sécuriser wordpress, malgré cela vous avez oublié une toute petite chose. Pour améliorer votre référencement, vous utilisez des liens retour, pour tous les annuaires qui vous publient, or parmi elle (pas de chance) se trouve un site piraté. Pas simplement détourné non loin de là, infecter par le pire de tous les logiciels malveillants « EMOTET ». Si votre lien retour commence par : une iframe, il est grand temps pour vous de vérifier la présence du paramètre bac à sable.

EXEMPLE :

Dès que vous ajoutez cet attribut, les restrictions suivantes se mettent en place sur l’url intégrée :

- Aucun code javascript ne peut s’exécuter

- Aucune requête AJAX ne peut fonctionner

- Limitation des capacités de stockage du navigateur

- Pas de popup (ouverture en nouvelle fenêtre)

- Pas d’envoi de formulaire

- Aucun chargement de plugins tiers comme Flash, Silverlight ou applet Java

- Aucune information disponible pour les mouvements de souris (API Pointer Lock)…

Dans la mesure du possible éviter toutes les iframes y compris celle des réseaux sociaux.

N’hesitez pas à demander un audit de sécurité de votre site web

Qui est EMOTET ?

Au départ simple cheval de Troie bancaire, aujourd’hui il est capable de récolter tous vos contacts OUTLOOK. Il est capable d’envoyer des mails à tous vos contacts pro ou perso. C’est logiciel très destructeur. Il survit dans tous les types d’environnement, Emotet est polymorphe, il change d’extension à chaque fois qu’il se duplique, n’attend aucune intervention humaine de l’opérateur. Si vous travaillez en réseau, considérez dès maintenant que toutes vos machines sont infectées. Les antivirus Gratuit se référant à des signatures de fichiers n’ont aucunes utilités.

La solution que je recommande à chaque personne et que je peux mettre en place est : MALWAREBYTES